Malware Analiz Raporu: anonim.exe

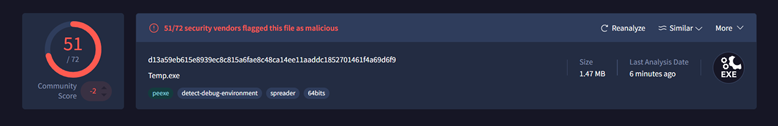

Bu rapor, anonim.exe adlı şüpheli yazılımın statik analizini içermektedir. Yapılan incelemeler sonucunda, bu yazılımın bir sistem sızdırma ve veri toplama aracı olduğu tespit edilmiştir. Yazılım, kullanıcı sistemlerine sızmak, donanım bilgilerini toplamak ve çeşitli kötü amaçlı işlemler gerçekleştirmek için tasarlanmıştır.

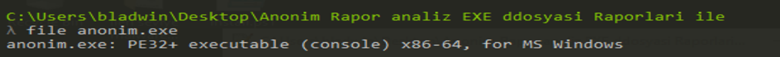

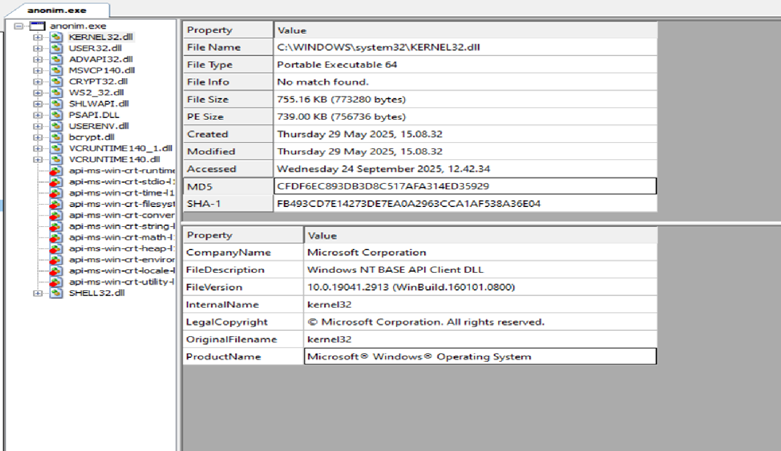

- Dosya Adı: anonim.exe

- Dosya Türü: PE32+ executable (console) x86-64

- Platform: Microsoft Windows

- Dosya Boyutu: 755.16 KB (773,280 bytes)

- Oluşturulma Tarihi: 29 Mayıs 2025, 15:08:32

- Hash Değerleri:

- MD5: a9f1b75db0c2a3cf513ea2afaff72e0a

- SHA-256: d13a59eb615e8939ec8c815a6fae8c48ca14ee11aaddc1852701461f4a69d6f9

2. Statik Analiz Bulgularım

2.1. Kullanılan DLL'ler ve API'ler

Yazılım, aşağıdaki sistem DLL'lerini ve API fonksiyonlarını kullanmaktadır:

- KERNEL32.dll: GetTempPathW, CreateFileW, VirtualAlloc, Sleep

- ADVAPI32.dll: RegOpenKeyExW, RegQueryValueExW, RegCloseKey

- NTDLL.dll: NtQuerySystemInformation, RtlInitUnicodeString

- WS2_32.dll: Ağ iletişimi için kullanılmıştır.

- IPHLPAPI.dll: IP adresi yönetimi ile ilişkili işlemler için.

Bu API'ler, dosya işlemleri, kayıt defteri erişimi, bellek yönetimi ve ağ iletişimi gibi sistem düzeyinde işlemler gerçekleştirmek için kullanılmaktadır.

2.2. Kötü Amaçlı Davranışlar

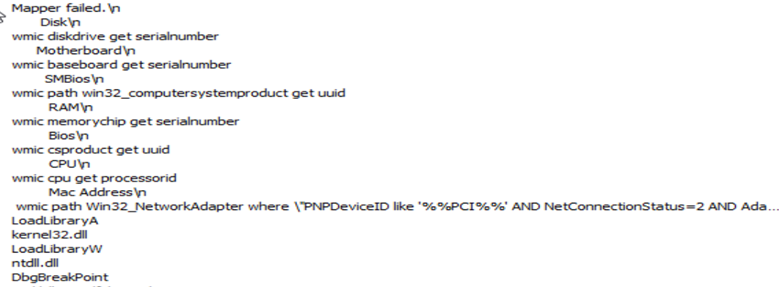

A. Donanım Bilgilerini Toplama

Yazılım, aşağıdaki WMIC komutlarını kullanarak sistem donanım bilgilerini toplamaktadır:

bash

wmic diskdrive get serialnumber

wmic baseboard get serialnumber

wmic path win32_computersystemproduct get uuid

wmic memorychip get serialnumber

wmic csproduct get uuid

wmic cpu get processorid

wmic path Win32_NetworkAdapter where "PNPDeviceID like '%%PCI%%' AND NetConnectionStatus=2 AND AdapterTypeID='0'" get MacAddress

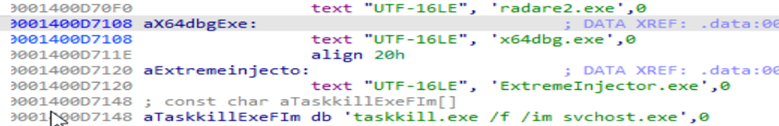

B. Anti-Analiz Önlemleri

Yazılım, analiz araçlarını tespit ederek kendini gizlemeye çalışmaktadır:

- radare2.exe

- x64dbg.exe

- ExtremeInjector.exe

Ayrıca, svchost.exe prosesini sonlandırmak için taskkill.exe /f /im svchost.exe komutunu kullanmaktadır.

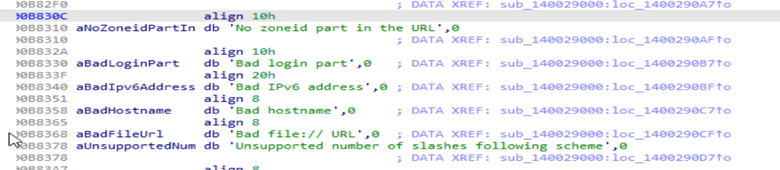

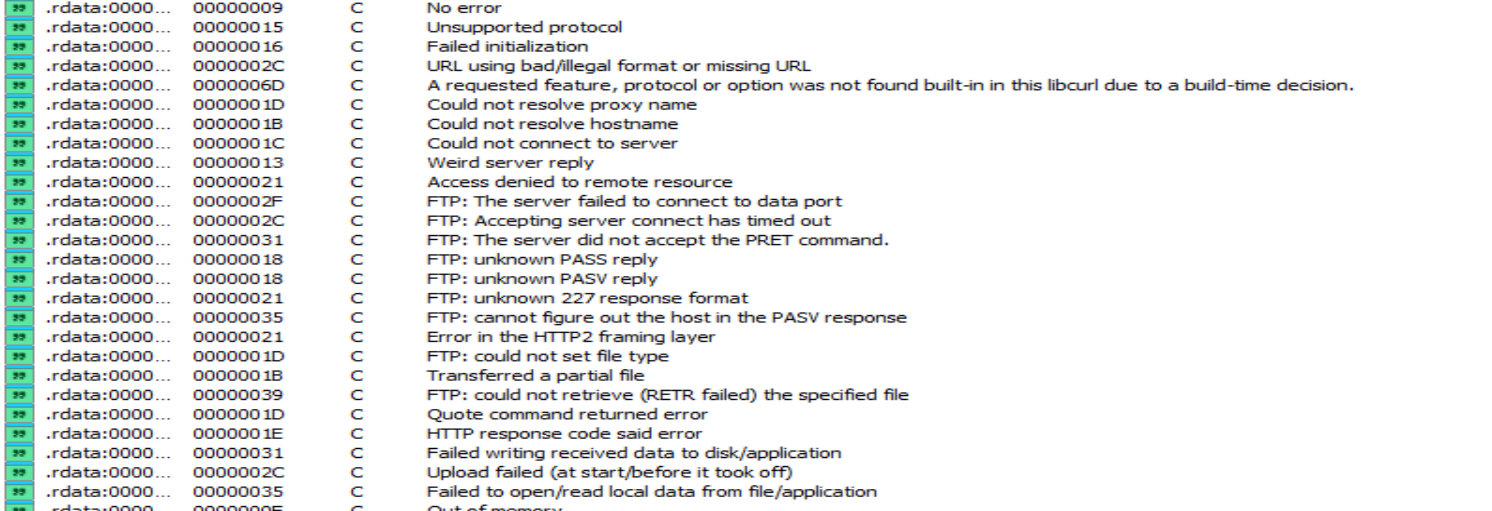

C. Ağ İletişimi ve Veri Sızdırma

- HTTP/HTTPS ve FTP protokolleri kullanılarak sunucularla iletişim kurulmaktadır.

- Netscape HTTP Cookies formatında çerezler saklanmakta ve kullanılmaktadır.

- SSL/TLS sertifika doğrulama işlemleri gerçekleştirilmektedir.

|

D. Dosya İşlemleri

- Geçici dosyalar C:\ProgramData\ ve C:\Windows\System32\ dizinlerine yazılmaktadır.

- Aşağıdaki dosyalar oluşturulmaktadır:

- C:\Windows\System32\dr.sys

- C:\Windows\System32\mp.exe

- C:\Veylokey.txt

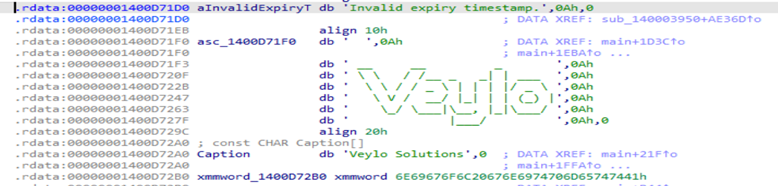

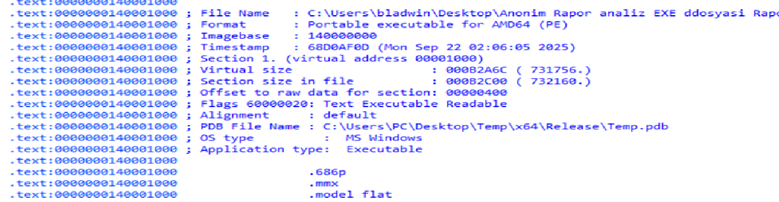

2.3. PDB Yolları ve Geliştirme Ortamı İzleri

Yazılımın derlenmesi sırasında aşağıdaki PDB dosya yolları tespit edilmiştir:

- C:\Users\PC\Desktop\Temp\x64\Release\Temp.pdb

- C:\Users\School\Documents\coding projects\Saturn Mapper\mapper\build\saturn.pdb

- C:\Users\conspiracy\Downloads\realwoofa\cat\x64\Release\cat\VixenSMBIOS.pdb

Bu izler, yazılımın Visual Studio 2022 kullanılarak geliştirildiğini göstermektedir.

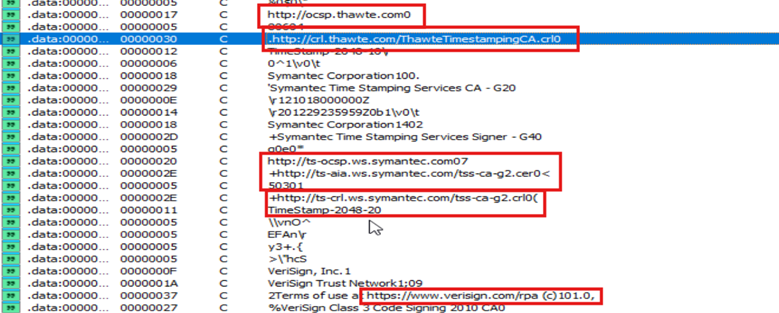

2.4. Şüpheli IP ve Domainler

Aşağıdaki domainler ve URL'ler, yazılımın iletişim kurduğu şüpheli adresler olarak tespit edilmiştir:

- http://ocsp.thawte.com

- http://crl.thawte.com/ThawteTimestampingCA.crl

- http://ts-ocsp.ws.symantec.com

- http://ocsp.verisign.com

- http://ocsp.digicert.com

2.5. Önemli Stringler ve Mesajlar

- "Mapper failed.": Donanım eşleme hatası.

- "Starting Virtualization...": Sanallaştırma başlatılıyor.

- "Spoofed Successfully.": Donanım bilgileri başarıyla değiştirildi.

- "Cleaning Ban Traces...": Yasak izleri temizleniyor.

3. Sonuç ve Değerlendirme

anonim.exe, bir donanım kimlik doğrulama atlatma (spoofing) aracı olarak kullanılmak üzere tasarlanmıştır. Yazılım, sistem donanım bilgilerini toplamak, bu bilgileri değiştirmek ve anti-analiz teknikleri kullanarak kendini gizlemektedir. Ağ üzerinden iletişim kurarak veri sızdırma potansiyeline sahiptir.

4. Öneriler

- Bu dosyayı karantinaya alın ve sisteminizi güncel bir antivirüs yazılımı ile tarayın.

- Ağ trafiğini izleyerek şüpheli bağlantıları engelleyin.

- Donanım kimlik doğrulama gerektiren uygulamalarda ek güvenlik önlemleri alın.

- Kullanıcıları, bilinmeyen kaynaklardan gelen yazılımları çalıştırmamaları konusunda bilgilendirin.

5. İlgili İndikatörler (IOCs)

- MD5: a9f1b75db0c2a3cf513ea2afaff72e0a

- SHA256: d13a59eb615e8939ec8c815a6fae8c48ca14ee11aaddc1852701461f4a69d6f9

- PDB Yolları:

- C:\Users\PC\Desktop\Temp\x64\Release\Temp.pdb

- C:\Users\School\Documents\coding projects\Saturn Mapper\mapper\build\saturn.pdb

- İlgili Domainler:

- http://ocsp.thawte.com

- http://ts-ocsp.ws.symantec.com