Siber dünyada en değerli şey nedir? İlk erişim. Peki ondan da değerli olan? O erişimi asla kaybetmemek. İşte tam bu noktada "kalıcılık" (persistence) devreye giriyor. Hedef sistemde, yeniden başlatmalara, güncellemelere ve hatta bazı antivirüs taramalarına rağmen hayatta kalan bir köprü kurmak.

Windows işletim sistemi, saldırganlara bu köprüleri inşa etmeleri için farkında olmadan birçok tuğla sunar. Bugün, bu tuğlalardan en etkililerinden dördünü, yani kayıt defterini kullanarak sistemin derinliklerine nasıl yerleşebileceğinizi anlatacağız. Savunmacılar için ise bu yazı, sistemlerinde aranacak en kritik izler için bir kılavuz niteliğinde.

1. AppInit DLL'leri: Her Uygulamanın İçinde Gizlenmek

Nasıl Çalışır? Windows'un çok eski bir özelliği olan AppInit, sistem açılırken user32.dll kütüphanesini kullanan neredeyse tüm grafik arayüzlü programlara (GUI) "Şu DLL'leri de sen yükle" talimatı verebilir. Bu, Not Defteri'nden Photoshop'a kadar birçok program her başlatıldığında, sizin kötü amaçlı DLL'nizin de arka planda sessizce çalışacağı anlamına gelir.

Saldırganın Bakış Açısı:

|

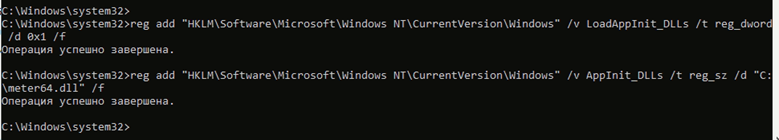

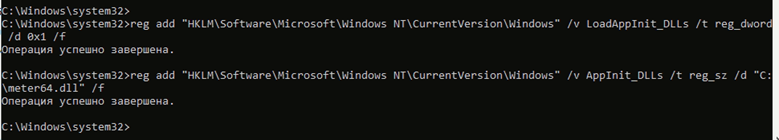

# 64-bit sistemler için sihirli anahtarı açalım ve DLL'mizin yolunu yazalım:

reg add "HKLM\Software\Microsoft\Windows NT\CurrentVersion\Windows" /v LoadAppInit_DLLs /t reg_dword /d 0x1 /f

reg add "HKLM\Software\Microsoft\Windows NT\CurrentVersion\Windows" /v AppInit_DLLs /t reg_sz /d "C:\meter64.dll" /f

# 32-bit programlar için de aynısını yapalım (Wow6432Node):

reg add "HKLM\Software\Wow6432Node\Microsoft\Windows NT\CurrentVersion\Windows" /v LoadAppInit_DLLs /t reg_dword /d 0x1 /f

reg add "HKLM\Software\Wow6432Node\Microsoft\Windows NT\CurrentVersion\Windows" /v AppInit_DLLs /t reg_sz /d "C:\meter32.dll" /f

|

Artıları: 💪 Çok güçlü! Yeniden başlatmadan etkilenmez ve onlarca farklı programın içinde kodunuz çalışır.

Eksileri: 🔊 Çok gürültülü! Bir DLL'nin onlarca farklı işleme yüklenmesi, güvenlik yazılımları için büyük bir kırmızı bayraktır. Ayrıca Yönetici hakları gerekir.

Savunmacı Ne Yapmalı? HKLM\...\Windows altındaki AppInit_DLLs ve LoadAppInit_DLLs değerlerini sık sık kontrol edin. Sistem process'lerine olağan dışı DLL yüklemelerini izleyin.

2. LSASS Paketleri: Sistemin Kalbine Yerleşmek

Nasıl Çalışır? LSASS (Yerel Güvenlik Yetkilisi Alt Sistemi), Windows'un en kritik process'lerinden biridir. Parolalar, kimlik bilgileri... Her şey onunla iç içedir. LSASS başlarken, kayıt defterinden "Bildirim Paketleri" (Notification Packages) listesini okur ve bu listedeki DLL'leri yükler. İşte listeye kendi paketinizi eklediğinizde, kodunuz sistemin kalbinde, en yüksek ayrıcalıklarla çalışmaya başlar.

Saldırganın Bakış Açısı:

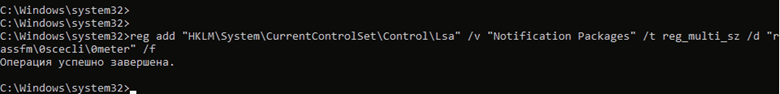

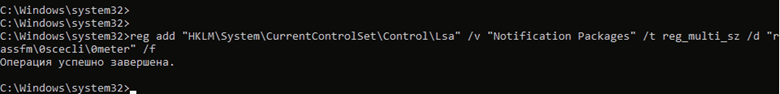

# LSASS'a "beni de yükle" demek:

reg add "HKLM\system\currentcontrolset\control\lsa" /v "Notification Packages" /t reg_multi_sz /d "rassfm\0scecli\0meter" /f

|

Artıları: 🔥 Süper dayanıklı ve süper güçlü. Yeniden başlatmalardan kurtulur ve kodunuz en yüksek ayrıcalık seviyesinde çalışır.

Eksileri: ⚠️ ÇOK RİSKLİ! Hatalı bir DLL, LSASS'ı çökertebilir ve tüm sistemi mavi ekrana boğabilir. Bu, en şüphe çeken tekniklerden biridir.

Savunmacı Ne Yapmalı? HKLM\SYSTEM\CurrentControlSet\Control\Lsa altındaki Notification Packages değerini düzenli olarak denetleyin. LSASS'a yüklenen bilinmeyen DLL'leri araştırın.

3. Winlogon UserInit: Her Oturum Açılışında Karşılama

Nasıl Çalışır? Bir kullanıcı oturum açtığında, Winlogon adlı sistem bileşeni devreye girer ve userinit.exe programını çalıştırarak masaüstünüzü hazırlar. İşin püf noktası, bu komut satırı kayıt defterinde saklanır. Buraya virüslü bir executable'ın yolunu eklediğinizde, kullanıcı her oturum açtığında sizin kodunuz da çalışacaktır.

Saldırganın Bakış Açısı:

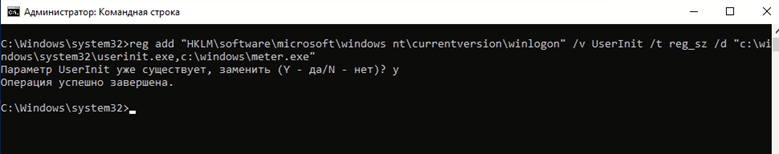

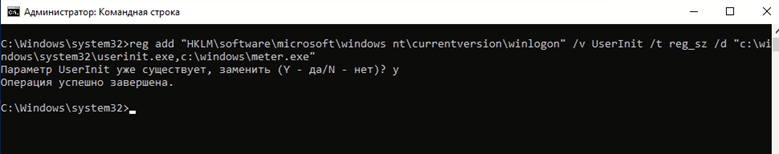

# UserInit değerine kendi programımızı ekliyoruz (önce orijinal yol unutulmamalı!):

reg add "HKLM\software\microsoft\windows nt\currentversion\winlogon" /v UserInit /t reg_sz /d "c:\windows\system32\userinit.exe, c:\meter.exe"

|

Artıları: 🕐 Çok güvenilir. Her kullanıcı oturum açışında çalışır ve yeniden başlatmalardan etkilenmez.

Eksileri: 🚨 Riskli. Orijinal userinit.exe yolunu silerseniz veya bozarsanız, kullanıcılar oturum dahi açamaz! Yönetici hakları gerekir.

Savunmacı Ne Yapmalı? HKLM\...\Winlogon anahtarındaki UserInit değerini kontrol edin. Değerin sadece userinit.exe ile bitmesi gerekir. Ardından gelen herhangi bir şey şüphelidir.

4. Office Anahtarları: Ofis Çalışanının Sinsi Arkadaşı

Nasıl Çalışır? Microsoft Office uygulamaları (Word, Excel vb.), eklentileri ve ayarları yüklemek için kullanıcının kayıt defterine (HKCU) bakar. Buraya, ofis uygulaması her açıldığında yüklenmesini istediğiniz bir DLL'nin yolunu yazarsınız. Artık kurban Word belgesini açtığı an, sizin kodunuz da çalışmaya başlar.

Saldırganın Bakış Açısı:

# Normal bir kullanıcı hesabıyla bile çalışır!

reg add "HKCU\Software\Microsoft\Office test\Special\Perf" /t REG_SZ /d C:\meter.dll

|

Artıları: 😎 Çok sinsice! Yönetici hakları gerektirmez, sadece kullanıcı düzeyinde çalışır ve yeniden başlatmalardan etkilenmez.

Eksileri: ⏳ Sabır gerektirir. Kodunuzun çalışması için kurbanın ilgili Office programını açmasını beklemeniz gerekir.

Savunmacı Ne Yapmalı? Kullanıcı kayıt defteri kovanlarında (HKCU), özellikle Software\Microsoft\Office altında garip veya bilinmeyen anahtar/değer çiftlerini arayın.

Sonuç: Kalıcılık Bir Sanattır

Bu dört teknik, saldırganın elindeki geniş araç kutusundan sadece birkaçı. Her biri farklı bir seviyede erişim, risk ve gizlilik sunar.

Saldırgan için: Hedefinize ve sahip olduğunuz ayrıcalığa göre doğru aracı seçmek başarının anahtarıdır. Gürültülü mü olacak, sinsi mi?

Savunmacı için: Düşmanın düşünce tarzını anlamak, onu durdurmanın ilk adımıdır. Bu kayıt defteri konumlarını düzenli olarak izlemek, siber kalenizin en kritik nöbet noktalarıdır.

|

Unutmayın, bu bilgiler etik hack eğitimi ve savunma amaçlıdır. Bir sistemde izinsiz değişiklik yapmak yasa dışıdır ve ciddi sonuçları olabilir.