Siber güvenlik dünyası yeni bir kritik tehditle sarsıldı. ESET Araştırmacıları, dünyanın en popüler sıkıştırma yazılımlarından biri olan WinRAR'da daha önce bilinmeyen bir sıfırıncı gün (zero-day) açığı keşfetti. CVE-2025-8088 olarak kayıtlara geçen bu açık, Rusya yanlısı bilinen RomCom (diğer adlarıyla Storm-0978, Tropical Scorpius) grubu tarafından aktif olarak istismar ediliyor.

Tehdit Ne Kadar Ciddi?

Açık, WinRAR'ın dosyaları açma (extract) işlemi sırasında ortaya çıkan bir yol geçişi (path traversal) zafiyeti. Saldırganlar, özel olarak hazırlanmış RAR arşivlerinin içine Alternatif Veri Akışları (Alternate Data Streams - ADS) kullanarak kötü amaçlı dosyalar gizliyor. Kurban, arşivde sadece masum bir dosya (örneğin, bir CV.pdf) gördüğünü sanırken, arşivin açılmasıyla birlikte arka planda bu kötü amaçlı dosyalar hiçbir uyarı vermeden sistemin kritik dizinlerine (örneğin, Windows Başlangıç klasörü) yazılıyor.

Sonuç: Saldırgan, sizi iş başvurusu yapan biri gibi gösterip gönderdiği "CV" dosyasıyla sisteminize sızabilir ve uzaktan erişim sağlayabilir.

Hangi Yazılımlar Etkileniyor?

-

WinRAR (sürüm 7.12 ve önceki sürümler)

-

WinRAR'ın komut satırı araçları

-

UnRAR.dll kütüphanesini kullanan herhangi bir yazılım

-

Taşınabilir (portable) UnRAR kaynak kodunu kullanan uygulamalar

Çözüm Çok Basit: Hemen Güncelleyin!

WinRAR ekibi, ESET'in bildiriminin ardından rekor bir sürede, sadece 1 gün içinde bir güncelleme yayınladı. Riski ortadan kaldırmak için WinRAR'ınızı hemen 7.13 veya daha yeni bir sürüme güncellemeniz şart.

WinRAR'ın En Son Sürümünü İndirin

Saldırının Anatomisi: Nasıl Çalışıyor?

-

Hedefli Oltalama (Spearphishing): Saldırganlar, Avrupa ve Kanada'daki finans, savunma, lojistik ve imalat sektörlerinden hedeflere, "iş başvurusu" kisvesi altında e-postalar gönderdi. E-postalarda "CV.rar", "JobDocs_July2025.rar" gibi dosyalar ekliydi.

-

Sinsi Arşiv: Kurban bu RAR dosyasını WinRAR ile açtığında, içinde sadece bir Word veya PDF belgesi görür. Ancak arka planda, ADS tekniğiyle gizlenmiş bir

.lnk(kısayol) dosyası ve bir.dll/.exedosyası da açılır. -

Kötü Amaçlı Dosyaların Yerleştirilmesi:

-

.lnkdosyası, kullanıcı her oturum açtığında çalışacak şekilde Windows Başlangıç klasörüne yerleştirilir. -

Kötü amaçlı

.dllveya.exedosyası ise %TEMP% veya %LOCALAPPDATA% klasörüne yazılır.

-

-

İstismar ve Persistans: Başlangıç klasöründeki LNK dosyası, yerleştirilen kötü amaçlı yazılımı çalıştırarak saldırgana kalıcı erişim (persistence) sağlar.

RomCom Grubu Ne Dağıtıyor?

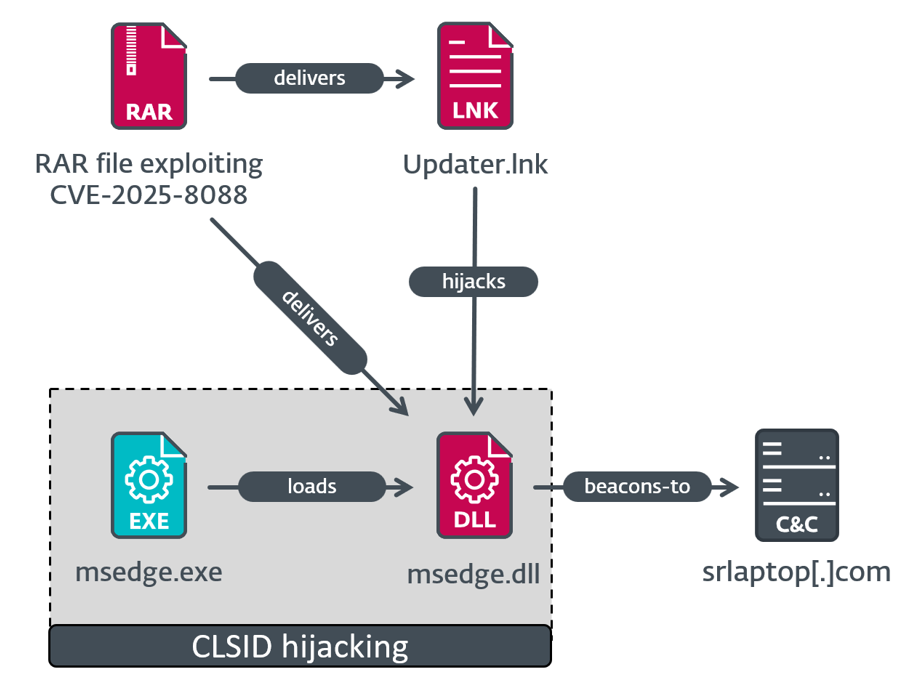

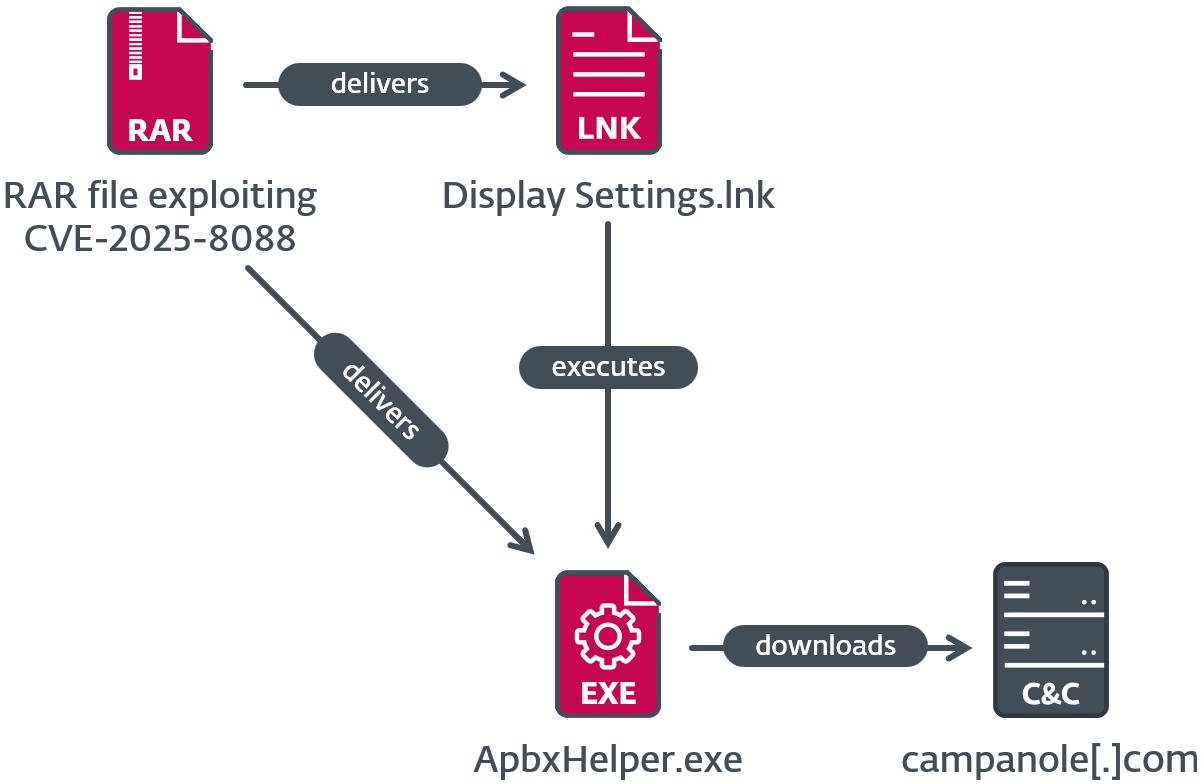

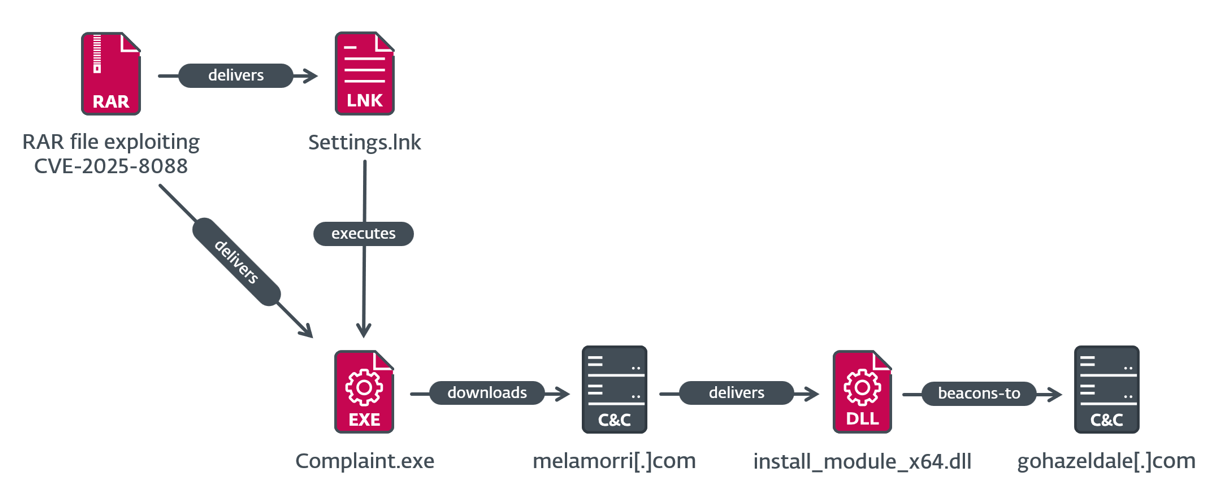

Araştırmacılar, bu açıktan yararlanan kampanyalarda birbirinden farklı üç kötü amaçlı yazılım zinciri tespit etti:

-

Mythic Agent: Gelişmiş bir siber casusluk aracı. Hedefin etki alanı adını kontrol ederek son derece hedefli bir saldırı olduğunu gösteriyor.

-

SnipBot Varyantı: Sanal makine ve sandbox ortamlarını tespit etmek için son açılan belge sayısını kontrol eden karmaşık bir backdoor.

-

RustyClaw & MeltingClaw: Rust diliyle yazılmış bir downloader ve ardından indirdiği ek bir zararlı yazılım.

Sonuç ve Alınacak Ders

Bu olay, siber tehdit aktörlerinin günlük hayatımızda sıklıkla kullandığımız temel yazılımları hedef almaktan asla vazgeçmediğinin bir kanıtı. RomCom grubu, bu son saldırıyla birlikte son üç yılda istismar ettiği üçüncü sıfırıncı gün açığını kullanmış oldu.

Yapmamız Gerekenler Çok Net:

-

Yazılımlarınızı Güncel Tutun: WinRAR başta olmak üzere, tüm yazılımlarınızın son sürümlerini kullanın.

-

Şüpheli E-postalara Dikkat Edin: Tanımadığınız kişilerden gelen, beklenmedik e-posta eklerini asla açmayın. Özellikle "iş başvurusu", "fatura" veya "kargo takibi" içeren e-postalara şüpheyle yaklaşın.

-

Güvenlik Yazılımı Kullanın: ESET ürünleri bu tehdidi Win64/Agent.GMQ ve benzeri imzalarla proaktif olarak tespit etmektedir. Güvenilir bir antivirüz çözümü kullanmak her zaman kritik öneme sahiptir.

Güvende kalın!

Kaynak: ESET WeLiveSecurity Blog

CVE: CVE-2025-8088

🔗 Daha fazla detay ve IOC listesi için: ESET GitHub IOC Repo